Wie Sie die Fehlermeldung: ”Name des alternativen Antragstellers fehlt"; “NET :: ERR_CERT_COMMON_NAME_INVALID”; oder "Ihre Verbindung ist nicht privat" in Google Chrome lösen können:

BEZIEHT SICH AUF:

-

Webbrowser:

- Google Chrome Version 58 oder höher

-

Epson-Produkte:

- TM-T88VI-i / TM-T88VI-iHub

- TM-m30

- TM-P80 / TM-P60II / TM-P20

- UB-E04 / UB-R04

ERLÄUTERUNG:

Das Problem:

Bei Chrome 58 und höher wird nur die Erweiterung subjectAlternativeName (nicht commonName) verwendet, um den Domain-Name und das Standortzertifikat zu finden. Wenn das Zertifikat nicht die richtige Erweiterung subjectAlternativeName hat, wird dem Benutzer eine Fehlermeldung angezeigt, dass die Verbindung nicht privat ist.

Hintergrund:

RFC 2818 beschreibt zwei Methoden, um einen Domain-Name mit einem Zertifikat abzugleichen:

- Verwendung der verfügbaren Namen in der Erweiterung subjectAlternativeName; oder,

- Verwenden Sie den allgemeinen Namen.

Die Verwendung von allgemeinen Namen wurde in RFC 2818 (veröffentlicht 2000) nicht mehr empfohlen, der Support blieb jedoch bei den meisten Kunden erhalten. Aus Sicherheitsgründen wurde diese Unterstützung nun entfernt.

Lösungen:

Für Google Chrome-Benutzer gibt es zwei Möglichkeiten, dieses Problem zu umgehen:

-

Deaktivieren Sie die Prüfung des subjectAlternativeName in Chrome.

Dies ist eine Problemumgehung, die nicht über Version 65 von Google Chrome hinaus funktioniert und nur eine vorübergehende Lösung ist.

-

Ersetzen Sie das fehlerhafte Zertifikat durch ein Zertifikat, das die Erweiterung subjectAlternativeName verwendet.

Bei korrekter Implementierung ist dies ein dauerhafter Fix, der für die meisten oder alle Browser funktionieren sollte, die die subjectAlternativeName-Prüfung implementieren können.

So deaktivieren Sie die Prüfung von subjectAlternativeName in Chrome:

Durch Hinzufügen der folgenden Einstellung zu Ihrer Umgebung kann Chrome dazu gezwungen werden, Zertifikate zuzulassen, denen die Erweiterung subjectAlternativeName fehlt:

-

Windows registry (REG_DWORD):

Software\Policies\Google\Chrome\EnableCommonNameFallbackForLocalAnchors

-

Mac/Linux preference name (Boolean):

EnableCommonNameFallbackForLocalAnchors

-

Android restriction name (Boolean):

EnableCommonNameFallbackForLocalAnchors

Wenn diese Einstellung aktiviert ist, verwendet Google Chrome den commonName eines Serverzertifikats, um einen Hostnamen zu finden, wenn dem Zertifikat die Erweiterung subjectAlternativeName fehlt, sofern dieses Zertifikat erfolgreich validiert und mit einem lokal installierten CA-Zertifikat verkettet wird.

|

Ein Registrierungsschlüssel kann zu Windows hinzugefügt werden, indem Sie Folgendes an der Eingabeaufforderung eingeben: reg add HKLM\Software\Policies\Google\Chrome /v EnableCommonNameFallbackForLocalAnchors /t REG_DWORD /d 1 Diese Problemumgehung funktioniert nicht mehr als Version 65 von Google Chrome.

|

Beispiel für das Erstellen und Hochladen eines Zertifikats mit der Erweiterung subjectAlternativeName

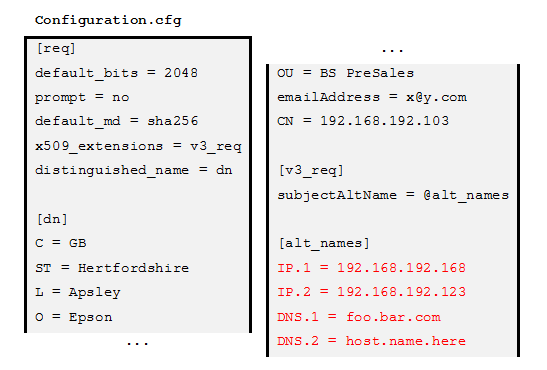

Für dieses Beispiel erstellen wir eine Konfigurationsdatei mit den erforderlichen Informationen:

Diese Datei enthält die spezifischen Details zu den Sicherheitsobjekten, die generiert werden sollen, einschließlich der rot hervorgehobenen Hostnamen. Beachten Sie, dass dies eine IP-Adresse oder DNS sein kann.

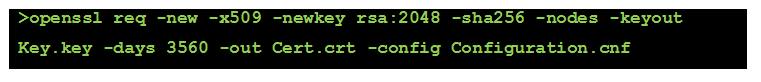

Sobald diese Datei generiert wurde, können Sie req ausführen, um die Sicherheitsobjekte zu generieren. Zum Beispiel:

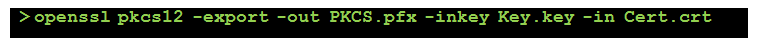

Um diesen auf den Drucker hochladen zu können, müssen die Sicherheitsobjekte (Schlüssel und Zertifikat) in einem PKCS # 12-Archiv gepackt werden. Zum Beispiel:

OpenSSL fragt interaktiv nach einem Kennwort.

Das Ergebnis ist ein PKCS # 12-Archiv, das zum Hochladen auf den Server (Drucker) bereit ist, und ein Zertifikat, das zur Installation im Klient bereit ist.